Utilisations du piratage éthique

- Trouver des vulnérabilités. Les hackers éthiques aident les entreprises à déterminer lesquelles de leurs mesures de sécurité informatique sont efficaces, celles qui doivent être mises à jour et celles qui contiennent des vulnérabilités qui peuvent être exploitées. ...

- Démonstration des méthodes utilisées par les cybercriminels. ...

- Aider à se préparer à une cyberattaque.

- Qu'est-ce que le piratage d'applications?

- Qu'est-ce qu'un exemple de piratage éthique?

- Quels sont les avantages du piratage éthique?

- Quel est le rôle principal d'un hacker éthique?

- Les pirates ont-ils besoin de connaître le matériel?

- Une application mobile peut-elle être piratée?

- Qui est le hacker n ° 1 au monde?

- Quels sont les 3 types de hackers?

- Qu'étudient les hackers?

- Quel est le salaire d'un hacker éthique en Inde?

- Quel est l'avantage du piratage?

- Qui est le meilleur hacker au chapeau blanc?

Qu'est-ce que le piratage d'applications?

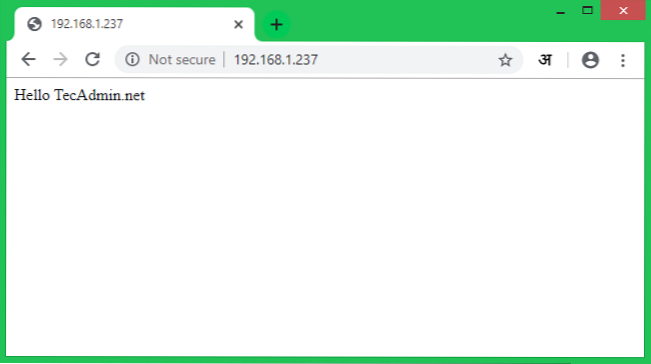

Le piratage Web en général fait référence à l'exploitation d'applications via le protocole HTTP (Hypertext Transfer Protocol) qui peut être fait en manipulant l'application via son interface Web graphique, en falsifiant l'identificateur de ressource uniforme (URI) ou en exploitant des éléments HTTP.

Qu'est-ce qu'un exemple de piratage éthique?

Le piratage éthique est également connu sous le nom de White Hat Hacking ou Penetration Testing. Le piratage éthique implique une tentative autorisée d'obtenir un accès non autorisé à un système informatique ou à des données. ... Les hackers éthiques utilisent les mêmes outils, astuces et techniques que les hackers malveillants, mais avec l'autorisation de la personne autorisée.

Quels sont les avantages du piratage éthique?

Le principal avantage du piratage éthique est d'empêcher le vol et l'utilisation abusive des données par des attaquants malveillants, ainsi que:

- Découvrir les vulnérabilités du point de vue d'un attaquant afin que les points faibles puissent être corrigés.

- Mettre en œuvre un réseau sécurisé qui empêche les failles de sécurité.

Quel est le rôle principal d'un hacker éthique?

Les pirates éthiques certifiés passent généralement leur journée à rechercher des moyens d'attaquer les systèmes et les réseaux d'information. ... Leurs découvertes aident les gouvernements et les entreprises à améliorer leur sécurité et à garantir que leurs systèmes, réseaux, données et applications sont à l'abri de la fraude et du vol.

Les pirates ont-ils besoin de connaître le matériel?

La vérité est que le piratage principal commence par le matériel. Enfin, le bon côté - Eh bien, pour apprendre à pirater, il faut avoir de la patience. ... Désormais, la machine dispose d'un très bon système de sécurité logicielle; cependant, ils [les pirates] ne se soucient pas de la sécurité matérielle, vous pouvez donc jouer avec leur matériel si vous pouvez y accéder.

Une application mobile peut-elle être piratée?

Oui, selon Hazum. «Les utilisateurs doivent s'inquiéter des données stockées à l'intérieur ou accessibles aux applications. La charge malveillante aura le même accès que l'application d'hébergement. Par exemple, injecter du code dans un messager pour voler tous les messages ou envoyer des messages au nom de l'utilisateur.

Qui est le hacker n ° 1 au monde?

Kevin Mitnick est l'autorité mondiale en matière de formation au piratage, à l'ingénierie sociale et à la sensibilisation à la sécurité. En fait, la suite de formation informatisée de sensibilisation à la sécurité des utilisateurs finaux la plus utilisée au monde porte son nom. Les présentations principales de Kevin sont un spectacle de magie en une partie, une partie de l'éducation et toutes les parties divertissantes.

Quels sont les 3 types de hackers?

Les pirates peuvent être classés en trois catégories différentes:

- Hacker chapeau noir.

- Hacker au chapeau blanc.

- Hacker chapeau gris.

Qu'étudient les hackers?

Apprendre la programmation

Une variété de logiciels sont maintenant disponibles qui facilitent le piratage, cependant, si vous voulez savoir comment cela se fait, vous devrez certainement avoir des connaissances de base sur la programmation. Cela inclut PHP, HTML, JavaScript et plusieurs autres langages de programmation.

Quel est le salaire d'un hacker éthique en Inde?

En Inde, un hacker éthique certifié (plus frais) gagne un salaire moyen de Rs 3.5 lakh par an qui augmente avec l'expérience cumulativement jusqu'à plus de 15 lakh par an.

Quel est l'avantage du piratage?

Avantages du piratage

Pour récupérer des informations perdues, notamment en cas de perte de votre mot de passe. Pour effectuer des tests de pénétration pour renforcer la sécurité informatique et réseau. Mettre en place des mesures préventives adéquates pour prévenir les failles de sécurité.

Qui est le meilleur hacker au chapeau blanc?

Vous trouverez ci-dessous quelques-uns des hackers de chapeau blanc les plus influents.

- Tim Berners-Lee. L'un des noms les plus connus de l'informatique, Berners-Lee est le fondateur du World Wide Web. ...

- Greg Hoglund. ...

- Richard M. ...

- Dan Kaminsky. ...

- Jeff Moss. ...

- Charlie Miller. ...

- Linus Torvalds. ...

- Kevin Mitnick.

Linuxteaching

Linuxteaching