Et c'est particulièrement important pour ces technologies car sans leur sécurité, chacune d'entre elles s'effondrerait et deviendrait une catastrophe au lieu d'être un facilitateur.

- Piratage éthique: ...

- Test de pénétration ou analyse de vulnérabilité: ...

- Codage des logiciels malveillants: ...

- Développement d'outils de test de pénétration: ...

- Surveillance de la sécurité:

- Quels sont les rôles d'un hacker éthique?

- Quels sont les types de piratage éthique?

- Quels sont les 7 types de hackers?

- Quels sont les 3 types de hackers?

- Qu'étudient les hackers?

- De quelles compétences avez-vous besoin pour être un hacker?

- Qui est le hacker n ° 1 au monde?

- Qu'est-ce que le hacker Red Hat?

- Quelles sont les 5 étapes du piratage éthique?

- Comment les hackers piratent les serveurs?

- Qu'est-ce que le hacker Blue Hat?

- Quel type de pirate est le meilleur?

Quels sont les rôles d'un hacker éthique?

Les pirates éthiques certifiés passent généralement leur journée à rechercher des moyens d'attaquer les systèmes et les réseaux d'information. ... Leurs découvertes aident les gouvernements et les entreprises à améliorer leur sécurité et à garantir que leurs systèmes, réseaux, données et applications sont à l'abri de la fraude et du vol.

Quels sont les types de piratage éthique?

Quels sont les types de piratage éthique?

- Piratage d'applications Web.

- Ingénierie sociale.

- Piratage du système.

- Piratage des réseaux sans fil.

- Piratage de serveur Web.

Quels sont les 7 types de hackers?

- 1) Les pirates du chapeau blanc.

- 2) Hackers du chapeau noir.

- 3) Les hackers du chapeau gris.

- 4) Script Kiddies.

- 5) Hackers du chapeau vert.

- 6) Les hackers du chapeau bleu.

- 7) Les hackers de Red Hat.

- 8) Hackers sponsorisés par l'État / la nation.

Quels sont les 3 types de hackers?

Les trois types de hackers sont le hacker white hat, le hacker grey hat et le hacker black hat.

Qu'étudient les hackers?

Apprendre la programmation

Une variété de logiciels sont maintenant disponibles qui facilitent le piratage, cependant, si vous voulez savoir comment cela se fait, vous devrez certainement avoir des connaissances de base sur la programmation. Cela inclut PHP, HTML, JavaScript et plusieurs autres langages de programmation.

De quelles compétences avez-vous besoin pour être un hacker?

Alors, explorons les compétences requises pour devenir un hacker éthique.

- Compétences en réseautage informatique. L'une des compétences les plus importantes pour devenir un hacker éthique est le réseautage. ...

- Compétences informatiques. ...

- Compétences Linux. ...

- Compétences en programmation. ...

- Connaissances de base sur le matériel. ...

- Ingénierie inverse. ...

- Compétences en cryptographie. ...

- Compétences de base de données.

Qui est le hacker n ° 1 au monde?

Kevin Mitnick est l'autorité mondiale en matière de formation au piratage, à l'ingénierie sociale et à la sensibilisation à la sécurité. En fait, la suite de formation informatisée de sensibilisation à la sécurité des utilisateurs finaux la plus utilisée au monde porte son nom. Les présentations principales de Kevin sont un spectacle de magie en une partie, une partie de l'éducation et toutes les parties divertissantes.

Qu'est-ce que le hacker Red Hat?

Un hacker red hat pourrait faire référence à quelqu'un qui cible les systèmes Linux. Cependant, les chapeaux rouges ont été qualifiés de justiciers. ... Plutôt que de remettre un chapeau noir aux autorités, les chapeaux rouges lanceront des attaques agressives contre eux pour les faire tomber, détruisant souvent l'ordinateur et les ressources du chapeau noir.

Quelles sont les 5 étapes du piratage éthique?

Cinq phases de piratage éthique

- Phase 1: Reconnaissance.

- Phase 2: numérisation.

- Phase 3: Obtenir l'accès.

- Phase 4: maintien de l'accès.

- Phase 5: Effacer les pistes.

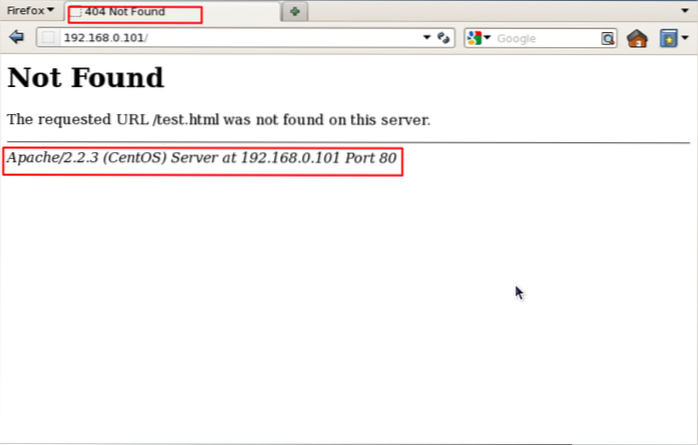

Comment les hackers piratent les serveurs?

Un serveur peut être compromis de deux manières principales: Le pirate a deviné le mot de passe d'un utilisateur sur le serveur. Cela peut être un utilisateur email, ftp ou ssh. Le pirate a obtenu l'accès via une faille de sécurité dans une application Web (ou ses addons / plugins) tels que WordPress, Joomla, Drupal, etc.

Qu'est-ce que le hacker Blue Hat?

Les hackers Blue Hat sont les professionnels de la sécurité qui sont en dehors des organisations. La plupart des entreprises les invitent à vérifier les vulnérabilités de leurs logiciels avant l'événement de lancement. Les hackers au chapeau bleu fonctionnent de la même manière que les hackers au chapeau blanc. Le mot des hackers de Blue Hat est célèbre grâce à Microsoft.

Quel type de pirate est le meilleur?

Hacker au chapeau blanc

Les hackers à chapeau blanc sont les gentils du monde des hackers. Ces personnes utilisent la même technique que celle utilisée par les hackers du chapeau noir. Ils piratent également le système, mais ils ne peuvent pirater que le système qu'ils ont l'autorisation de pirater afin de tester la sécurité du système.

Linuxteaching

Linuxteaching